BOOMSLANG哈希游戏(树蚺)移动欺诈家族分析

万达哈希,哈希游戏平台,哈希娱乐,哈希游戏经监测,我们截获了一起与未知家族有关的欺诈性 Android 应用传播事件。

经监测,我们截获了一起与未知家族有关的欺诈性 Android 应用传播事件。详细调查发现,该家族主要使用开源的 Telegram Android 源代码作为其核心功能模板。通过各种策略,包括但不限于刷单、投资推广和色情聊天,该家族诱导用户下载并安装其应用,从而执行欺诈操作。进一步网络环境探测结果显示,存在多款与该家族高度相似的活跃应用,进一步证实了这些应用确实属于同一个欺诈家族。这个家族不仅具有高度的欺诈性和一致性,还拥有一个完整的业务供应链。基于上述特点,我们决定为这一欺诈家族命名为“BOOMSLANG(树蚺)”。

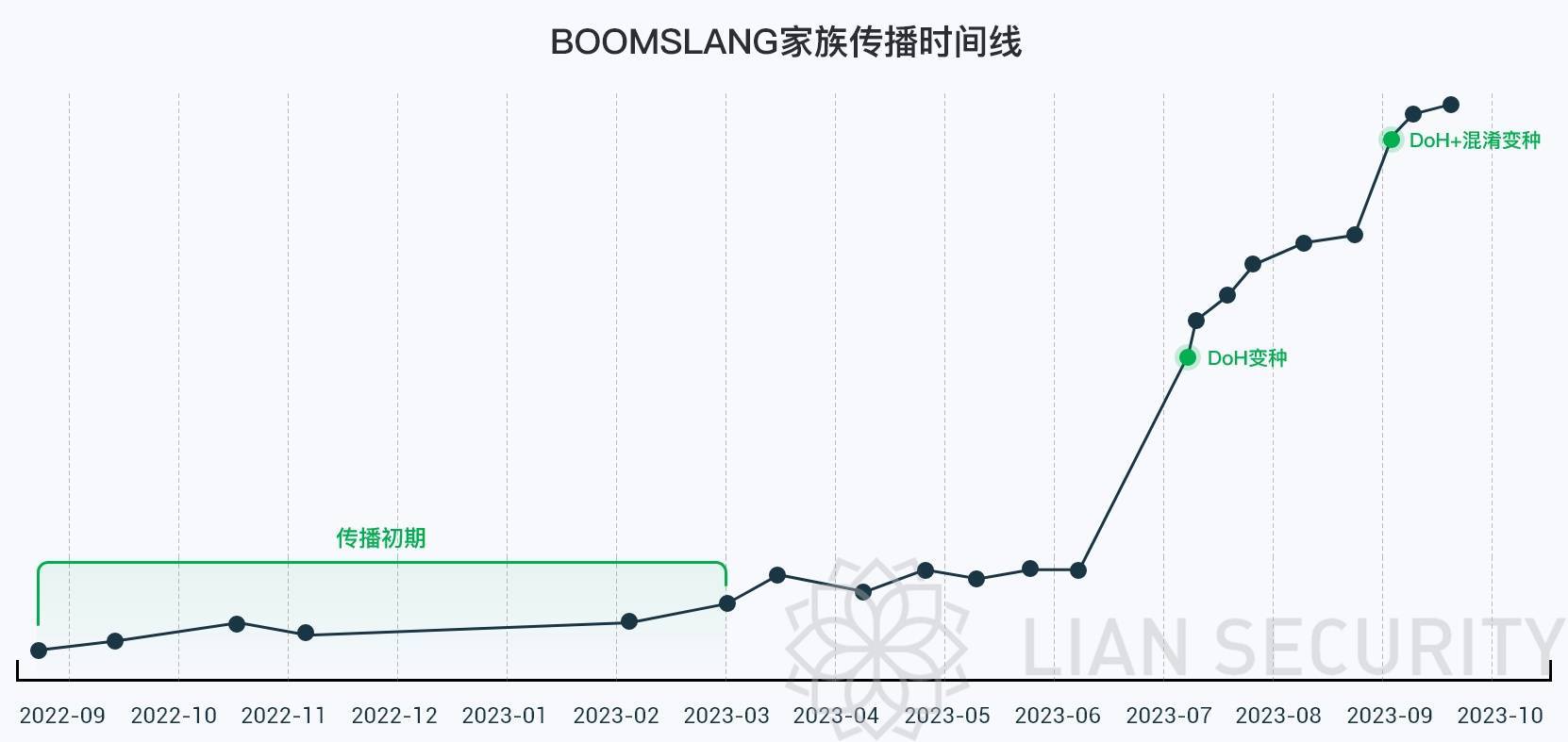

从我们获取的家族样本中进行溯源分析后,发现该家族最早始于 2022 年 9 月进行传播。由于当时疫情等外部因素的影响,该家族在 2022 年 9 月至 2023 年 3 月期间处于欺诈传播的初级阶段。然而,随着社会状况逐渐恢复,该家族开始大规模传播,并推出了多个不同业务类型的版本。值得注意的是,为了适应反欺诈措施,该家族在 2023 年 7 月首次进行了变种,引入了“Domain Over HTTPS(DoH)”技术。随后,在 2023 年 9 月,家族样本再次发生变种,增加了对现有自动化 App 安全检测手段的抵抗能力,具体采用了 NPManager 自带的 StringFrog 混淆技术,以规避基于字符串提取的安全检测。

DoH(DNS over HTTPS)是一种安全协议,用于通过 HTTPS 加密的连接进行 DNS 解析请求和响应。其主要目的是增加隐私和安全性,防止 DNS 请求被窃听或篡改。

接下来,我们将对该家族的原始版本以及引入 DoH 技术的版本进行深入分析。

1.登录界面:样本启动后展示的是一个登录界面,该界面要求输入邀请码以进行登录。

1.权限分析:使用 Incinerator 工具打开样本后,从生成的 Report 信息中可以观察到,该样本请求了多个高风险的权限。

·包名与子目录问题:动态检测结果显示,在senger包名下的tgnet子目录中,NetworkConfig.java文件存在明显的问题。

接下来,我们将详细分析im.lpfupkaehn.messenger包名的具体表现和潜在风险。

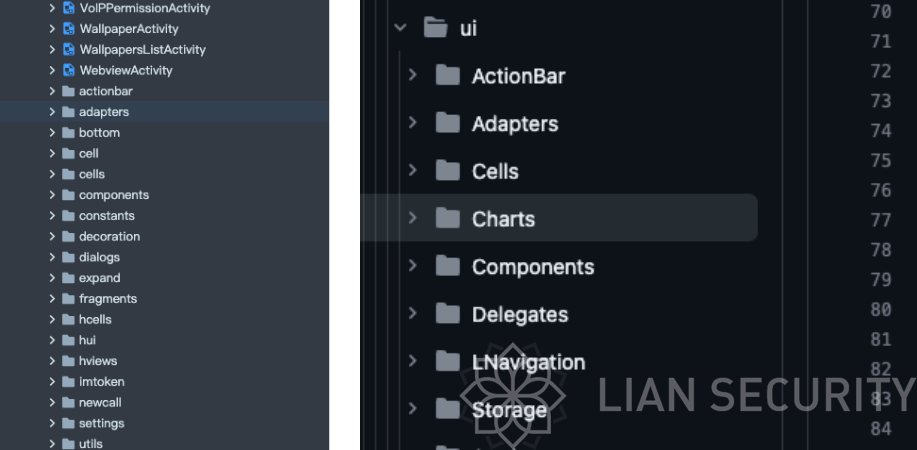

·GitHub 搜索结果:利用该目录中的代码进行 GitHub 搜索后,发现这部分代码与 Telegram Android 源码高度相似。

多个类文件,如AccountInstance等,在排除反编译因素后,显示为 100% 相同。

在该样本中,基于 Telegram Android 源码,主要有三个显著的新增部分:

·功能与调用:这些库基本上都能通过搜索找到其调用处,主要用于处理一些较小的功能。

·示例:com.alibaba.fastjson库主要用于处理更新用户信息的协议。

这些新增的类文件主要涉及到网络操作、文件处理以及与 Telegram 后台进行通讯的多个方面。这进一步突显了该家族样本相较于原始 Telegram 代码的定制和拓展。

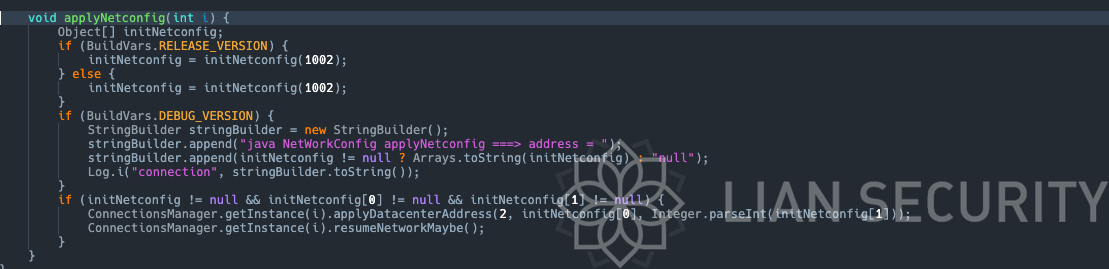

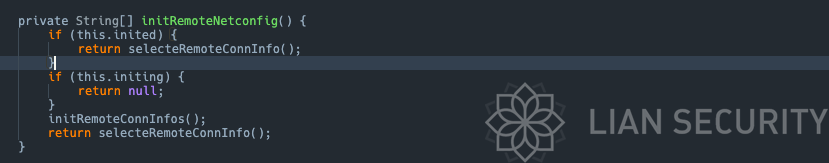

基于自动化分析的结果,NetworkConfig.java文件代码中存在明显的问题,因此本次分析将重点关注该文件。

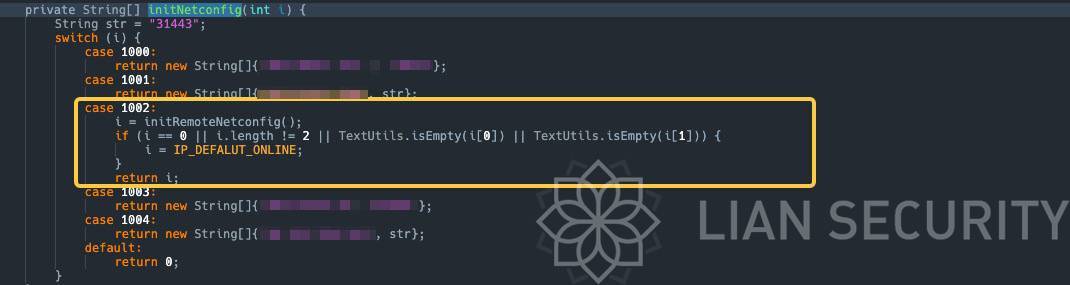

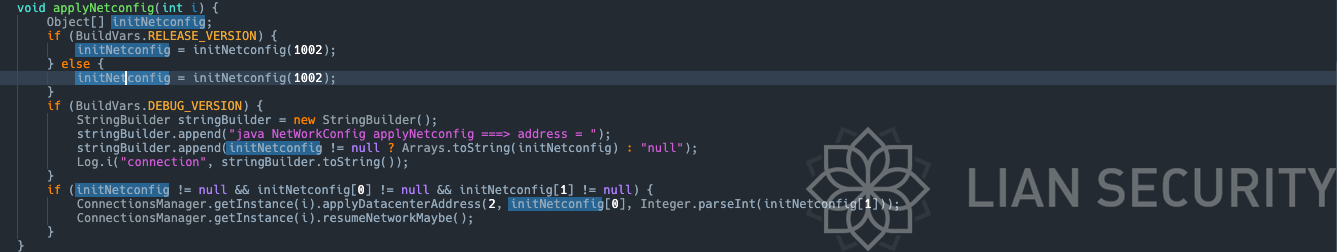

环境区分:代码中区分了线上环境和内网环境。只有标识为 1002 的是线上环境,需要更新网络配置。

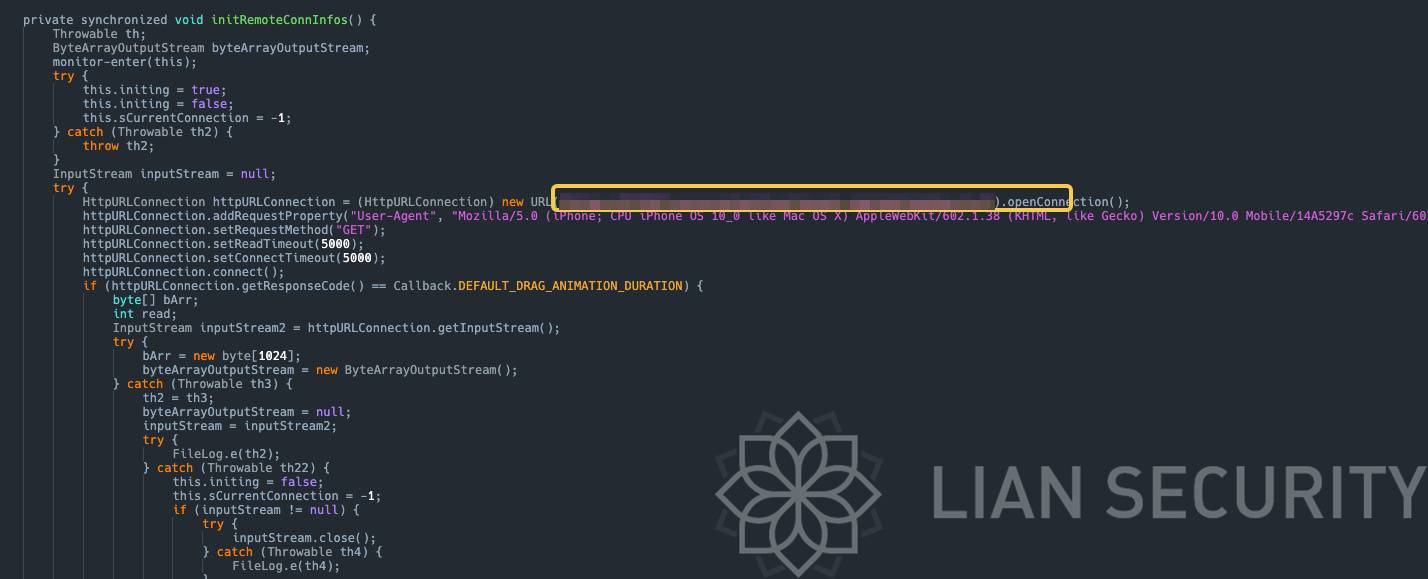

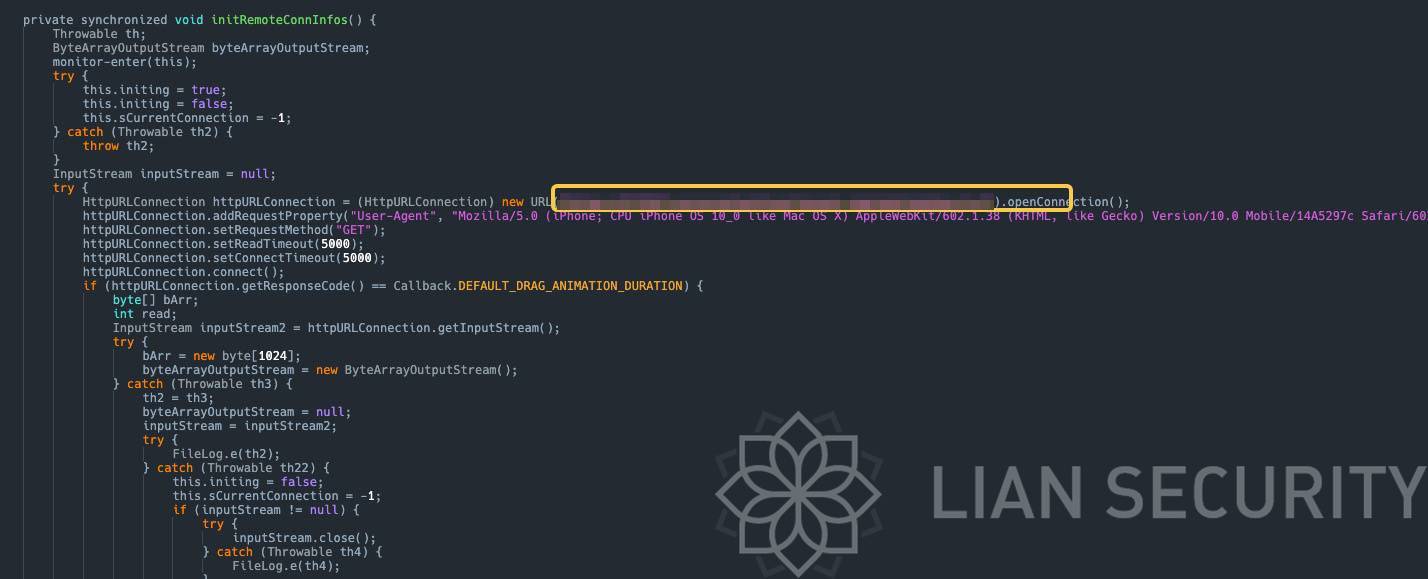

关键函数分析:initRemoteConnInfos: 主要负责从配置接口获取目标 IP 和端口信息。

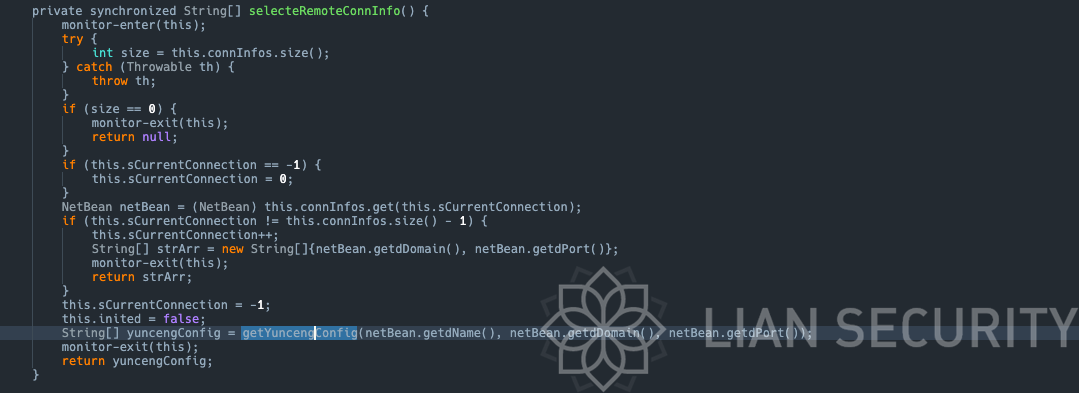

selecteRemoteConnInfo:使用阿里游戏盾将目标 IP 和端口转换为代理 IP 和端口,达到隐藏实际 IP 和端口的目的。

阿里游戏盾提供了一个免疫 DDoS/CC 攻击的弹性安全网络。具体来说,它根据提供的目标 IP 和端口生成一个动态变化的代理 IP 和端口。

对于网络行为分析和恶意程序网络请求拦截来说,阿里游戏盾的弹性安全网络构成了一个严重的挑战。因为代理 IP 和端口可以不断变化,这极大地增加了网络追踪和拦截的难度。

该样本利用了复杂的网络配置和第三方安全服务(阿里游戏盾)来隐藏其实际网络行为,从而增加分析和追踪的难度。这些特点进一步证明了该恶意样本的高度专业性和隐蔽性。YunCeng.getProxyTcpByDomain的反编译代码如下:

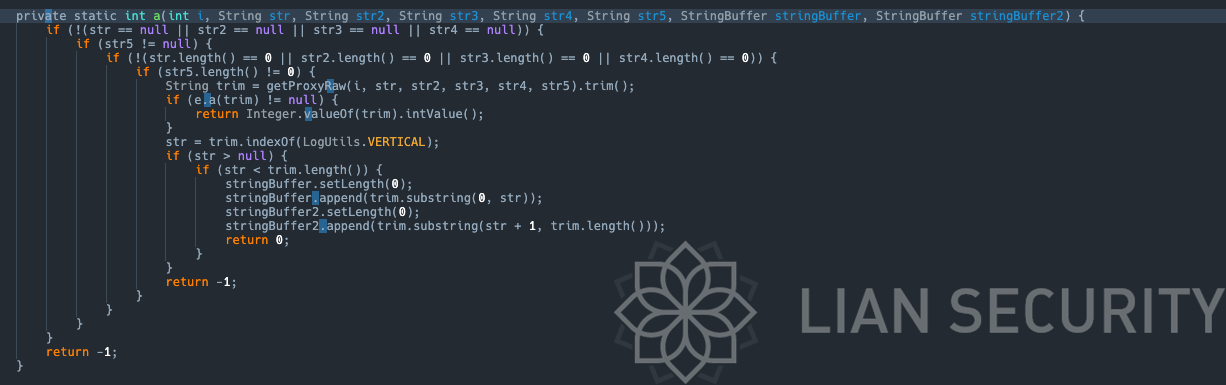

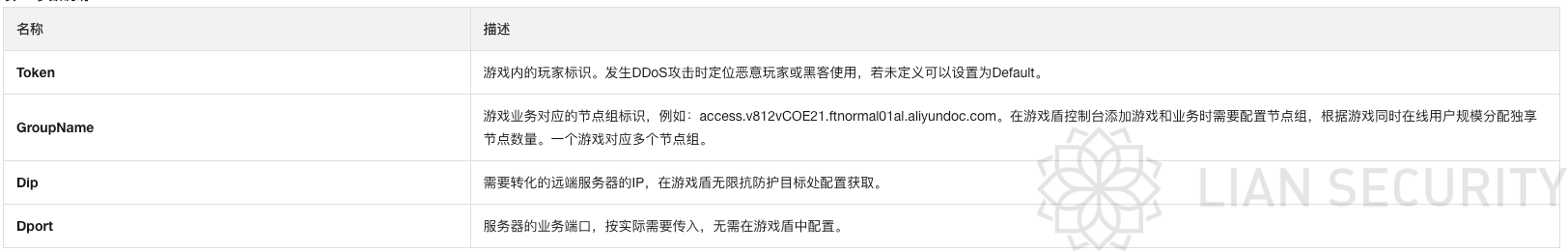

根据阿里游戏盾官方网站上较旧版本的文档,getProxyTcpByDomain函数的前四个参数表现如下:

函数的后两个参数则用于返回与输入目标 IP 和端口相对应的代理 IP 和端口。在对上述代码进行进一步分析后,我们发现返回的代理数据最终被传递给了ConnectsManager。

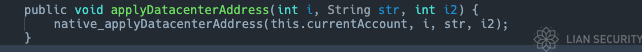

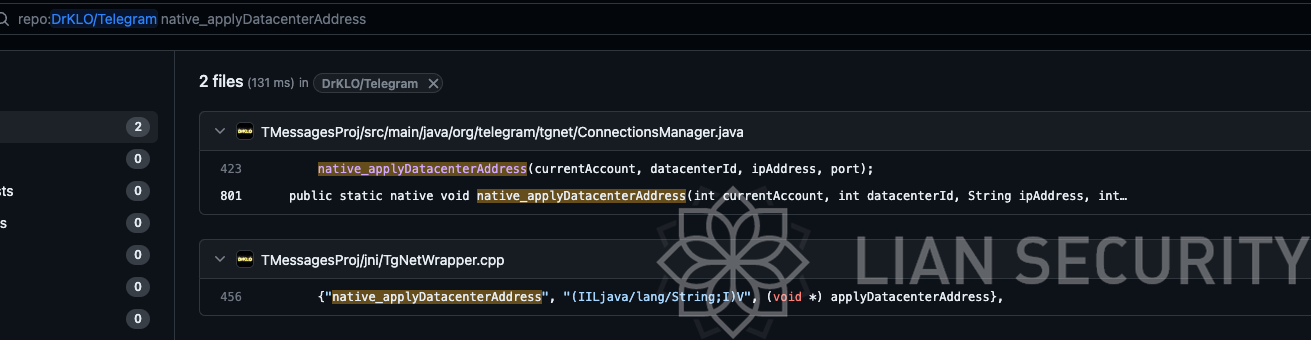

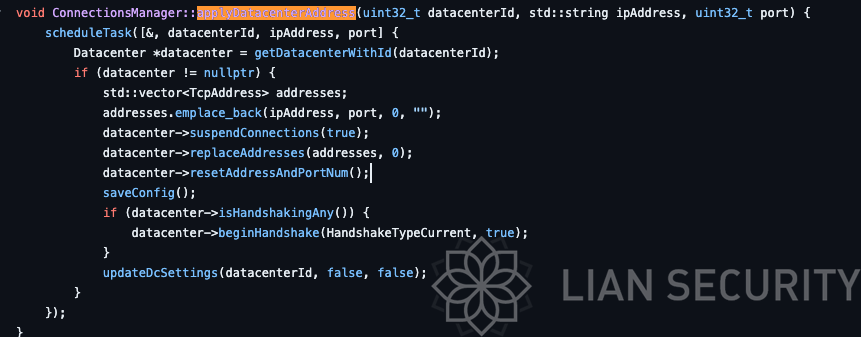

我们注意到这是一个native函数。在常规情况下,我们需要逆向分析。so文件以获取相应的代码。然而,由于之前我们已经提到这个样本代码与 Telegram Android 有很高的相似性,我们决定直接查阅 Telegram Android 的源代码来进行分析。

在这个步骤中,返回的 IP 地址和端口号被设置给了 ConnectManager 的 datacenter 对象,并随后重新发起了握手过程以建立新的连接。这一操作实现了样本与云端网络通讯的服务器切换。至此,恶意样本已经成功地通过新的 IP 和端口与远程服务器建立了新的通信通道。

经过详细分析,我们完成了对样本主要网络请求逃逸拦截行为的审查。该样本巧妙地利用了防 DDoS 服务,通过不断更换请求的 IP 地址和端口,有效地规避了传统的基于固定 IP 请求拦截的防护手段。

要全面阻断这一样本的网络请求,需要通过静态和动态分析相结合的方式,找出样本是如何利用阿里游戏盾服务的,并据此拦截相关网络通信途径。具体拦截策略可集中在以下三个方面:

2.如果第一种拦截策略未能成功执行,那么还需要针对样本中预设的默认 IP 和端口进行拦截。具体来说,应该拦截所有指向****.**.********.***的网络请求。

3.在灰度测试阶段,如果前两种拦截策略都未能成功,那么应关注样本中预设的第三个默认 IP 地址,即**.***.***.***。所有指向这一 IP 的网络请求也应被拦截。

这些网络请求被巧妙地深藏在代码中,需要综合应用动态和静态分析方法才能准确地识别出它们,这无疑给安全对抗工作增加了额外的挑战和工作量。

在持续追踪此类恶意 APP 过程中,我们发现了一种新的变种,其 MD5 哈希值为61eea96bae6e53b6806d974cf35877df。这个新样本做出了一个显著的变化:它不再依赖于阿里游戏盾,而是转向使用了七牛云的 DoH(DNS over HTTPS)服务。具体的使用方式如下:

在这个新的变种中,攻击者将 HOST 中的地址配置为七牛云的 DnsManager 的 dnsServer。然后,该 DnsManager 负责进行 DNS 查询。这种改变不仅表明攻击者正在逐渐熟悉和利用更高级的网络服务,而且也增加了分析和拦截其行为的复杂性。

在这种情况下,样本通过其自己控制的 dnsserver 来动态地更换 IP 地址。这种设置使得攻击者能够在后端使用类似于阿里游戏盾的工具,随机返回不同的代理 IP 地址,从而实现真实 IP 地址的隐藏。如果 DNS 查询失败,样本会回退到预设的 IP 和端口,进一步增加了对抗分析的复杂性。这种多层次的网络行为策略不仅增加了分析工作的难度,也为有效拦截创建了额外的挑战。

在对该恶意样本的全面分析中,我们可以看出样本在多个层面上展示出复杂和隐蔽的行为特点:

1.代码结构:该样本大量借用了 Telegram Android 的源代码,并进行了多处定制和添加,这增加了分析的复杂性。

·早期版本主要使用阿里游戏盾进行 IP 和端口的动态更换,以规避网络拦截。

3.动态与静态分析结合:由于样本使用了多种方式来隐蔽其网络行为和代码结构,因此需要同时运用动态和静态分析来全面了解其行为模式。

4.对抗措施:对该样本的有效拦截需要细致地分析其使用的所有通讯路径和依赖库,并针对这些特定路径和库进行拦截。

5.更新和演进:该样本具有较高的更新频率和多样性,需要持续关注其变种和更新。

综上所述,该恶意样本展示了高度的复杂性和隐蔽性,需要综合多种分析手段并持续跟踪其变化,以便制定有效的防护措施。

2024-12-20 22:19:25

2024-12-20 22:19:25 浏览次数:

次

浏览次数:

次 返回列表

返回列表